Aplikasi iOS Kebal Malware? Ini Cara Kerja Sistem “Sandbox” yang Mengunci Aplikasi Lain

Pernah bertanya kenapa iPhone jarang menampilkan pop-up “virus” yang mengganggu? Jawabannya ada pada lapisan keamanan yang bekerja di balik layar. Konsep utama yang membuat perangkat terasa lebih aman adalah Sistem Sandbox Ios, sebuah fondasi yang menjaga isolasi antar app.

Metode ini bukan hanya fitur tambahan. Pada level system, mekanisme sandboxing membatasi akses file, jaringan, dan sumber daya lain. Dampaknya, bila ada aplikasi berbahaya atau bug, risiko menyebar ke app lain dan device jadi jauh lebih kecil.

Artikel ini akan membahas cara kerja sandboxing, contoh struktur direktori app, dan cara membaca aturan profil sandbox secara konseptual. Di akhir, pembaca akan dipandu mengaudit izin app dan kebiasaan sehari-hari agar proteksi bekerja maksimal.

Intisari Utama

- Sandbox membatasi akses agar serangan tidak menyebar antar app.

- Lapisan ini bekerja di level system, bukan sekadar fitur permukaan.

- Pemahaman struktur app membantu menilai risiko keamanan.

- Audit izin dan kebiasaan user meningkatkan efektivitas proteksi.

- Pendekatan Apple bersifat proaktif untuk meminimalkan peluang serangan.

Mengapa iPhone Terasa “Lebih Aman” dari Malware di Era Sekarang

Ketenangan layar iPhone bukan kebetulan; ada arsitektur yang bekerja di baliknya. Di platform lain, pengguna sering melihat pop-up peringatan palsu, adware yang memaksa instalasi, atau aplikasi yang mengambil data tanpa izin.

Masalah ini biasanya muncul karena model izin yang longgar. Aplikasi bisa menjangkau resources sensitif, sehingga permukaan attack menjadi lebih luas dan potensi damage meningkat.

Apple mengambil pendekatan proaktif: isolasi tiap app, pembatasan akses, dan kontrol ketat terhadap interface yang boleh mengakses data sensitif. Dengan begitu, satu app tidak mudah mengintip atau memodifikasi data app lain.

Untuk user, efeknya nyata: lebih sedikit notifikasi ancaman dan lebih sedikit kejadian ‘heboh’ di layar karena banyak ancaman dipatahkan sebelum sempat menunjukkan gejala. Selain itu, user selalu diminta mengizinkan akses ketika app butuh data penting.

Jika Anda ingin tahu alasan teknis di balik ini, bab berikut akan membahas konsep sandboxing sebagai inti dari proteksi tersebut. Untuk bacaan tambahan tentang pendekatan Apple, lihat penjelasan terkait.

Apa Itu Sandboxing dan Kenapa Penting untuk App, Data, dan Security

Di perangkat modern, setiap aplikasi berjalan di environment terisolasi. Konsep ini disebut sandbox dan bertujuan membatasi ruang gerak aplikasi sesuai kebutuhan fungsinya.

Bayangkan setiap aplikasi punya “rumah berpagar”. Halaman itu menyimpan files dan data milik app. Aplikasi lain tidak bisa masuk ke halaman tetangga tanpa izin dari sistem.

Manfaat Praktis

Batasi akses ke resources sensitif sehingga user data seperti foto atau kontak tidak mudah diambil diam-diam. Jika sebuah application punya bug, potensi damage terlokalisir dalam area sendiri.

Bagaimana Ini Bekerja Secara Singkat

- Setiap application punya direktori sendiri; akses ke luar memerlukan permintaan lewat interface system.

- Permissions dipadukan dengan code signing untuk menambah lapisan security.

- Contoh nyata: Photos butuh izin eksplisit sebelum app lain dapat mengakses gambar.

| Aspek | Sebelum Isolasi | Dengan Isolasi | Implikasi |

|---|---|---|---|

| Akses file | Luput | Terbatas | Perlindungan data pribadi |

| Kerusakan saat bug | Menyebar | Terbatas | Minimalkan damage |

| Kontrol izin | Longgar | Diatur | Lebih aman untuk user |

Bagian selanjutnya akan menjelaskan bagaimana level sistem menerapkan isolasi ini secara teknis.

Sistem Sandbox Ios: Fondasi Keamanan yang Mengunci Aplikasi Lain

Arsitektur keamanan membatasi jangkauan operasi setiap aplikasi sejak awal. Dengan begitu, satu app tidak bisa membaca files atau data milik app lain meski kedua apps terpasang di device yang sama.

Ini menjaga user data seperti chat, dokumen, token login, dan cache agar tidak mudah dicuri oleh aplikasi nakal. Selain itu, desain ini memperkuat integrity perangkat sehingga aplikasi tak bisa mengubah bagian penting sistem atau data app lain.

Bagaimana isolasi melindungi data

Isolasi membuat setiap app bekerja di ruang sendiri. Walau ada celah di satu app, celah itu sulit berkembang menjadi kendali penuh karena operasi sensitif dibatasi.

Pengurangan attack surface

Dengan membatasi operations yang boleh dilakukan dari dalam sandbox, peluang eksploit sukses turun drastis. Profil yang ketat meminimalkan permukaan attack dan memperkecil dampak bila proses terkompromi.

| Aspek | Sebelum Isolasi | Setelah Isolasi |

|---|---|---|

| Akses files/data | Aplikasi dapat saling membaca | Terbatas pada container sendiri |

| Risiko integrity | Modifikasi tak terkontrol | Perangkat lebih stabil |

| Permukaan attack | Besar, banyak operations | Kecil, hanya izin terukur |

Selanjutnya akan dibahas komponen internal yang menegakkan aturan ini: kernel, sandbox.kext, profil, dan bahasa SBPL.

Komponen Utama yang Menggerakkan Sandbox di iOS

Di belakang layar, kernel memegang kendali utama atas siapa boleh melakukan apa di perangkat. Peraturan ini tidak hanya fitur pada app; ia dijalankan di level kernel dan diperkuat oleh ekstensi com.apple.security.sandbox (sandbox.kext).

Peran kernel dan ekstensi

Ketika sebuah process diluncurkan, kernel memuat profil yang sesuai melalui sandbox.kext. Batasan aktif sejak awal, sehingga proses berjalan dalam ruang terbatas tanpa bisa langsung mengakses resource lain.

Profil sebagai “kitab hukum”

Profil berisi daftar allow/deny untuk berbagai operations, seperti akses file, IPC, dan syscall. Profil ini bekerja seperti buku aturan yang menentukan apa yang boleh dilakukan sebuah application saat berjalan.

SBPL: bahasa aturan yang granular

Aturan ditulis dalam SBPL (Sandbox Profile Language). Setelah ditulis, profil dikompilasi ke format biner dan di-embed ke dalam komponen system.

- Untuk developer, memahami profil membantu merancang fitur sesuai batasan, mis. gunakan API resmi untuk akses foto.

- Daftar aturan memungkinkan kontrol sangat detail tanpa mengubah kode app secara luas.

Di Mana Sandbox Berada dan Apa Saja Isi Direktori App (Contoh Praktis)

Saat development, NSHomeDirectory() menunjukkan lokasi fisik tempat app menyimpan data. Contoh path yang umum adalah /var/mobile/Containers/Data/Application/<UUID>. Di sana ada folder yang selalu muncul untuk setiap application.

Struktur dasar direktori

- Documents — tempat menyimpan file milik user, seperti dokumen atau database SQLite untuk konten pengguna.

- Library — menyimpan Caches (bisa dipurge oleh system) dan Preferences (mis. UserDefaults dalam plist).

- tmp — folder untuk file sementara; tidak ikut backup dan bisa dibersihkan otomatis.

Selain itu, ada metadata plist yang mencatat informasi container. Perlu diingat: application bundle terpisah, biasanya di /var/containers/Bundle/Application/<UUID>/App.app. Bundle tidak boleh dimodifikasi; jika berubah, OS menolak menjalankan aplikasi karena code signing menjaga integritas.

| Lokasi | Fungsi | Catatan |

|---|---|---|

| Documents | Simpan file user | Diikutkan backup |

| Library/Caches | Cache dan resource | Bisa dipurge |

| tmp | File sementara | Tidak dibackup |

Bagaimana Profil Menentukan Batas Akses: Aturan dan Urutan Evaluasi

Aturan-aturan profil bekerja berurutan untuk menilai setiap permintaan akses dari sebuah proses. Praktik umum adalah menetapkan kebijakan deny sebagai default, lalu mengizinkan hanya yang benar-benar diperlukan.

- Action — biasanya allow atau deny.

- Operations — jenis tindakan yang diatur, misalnya baca file atau IPC.

- Filters — kondisi spesifik seperti path atau service name.

- Modifiers — opsi tambahan seperti logging atau pengecualian.

Rules dievaluasi satu per satu dari atas ke bawah. Jika beberapa aturan cocok, aturan terakhir yang berlaku bisa meng-override keputusan sebelumnya.

Ketika sebuah process meminta operasi, kernel mencocokkan permintaan itu terhadap list rule di profil. Hasilnya menentukan apakah access diberikan atau ditolak oleh system.

Strategi ini membuat keamanan lebih kuat. Dengan pola whitelist—deny dulu, allow seperlunya—sandboxing memberi akses secukupnya tanpa membuat aplikasi terlalu bebas. Di bagian berikut, kita akan melihat contoh rule populer seperti mach-lookup pada proses WebContent.

Contoh Nyata: Membaca Rule “mach-lookup” dan Mach IPC pada WebContent

Proses WebContent sering jadi target karena ia merender JavaScript pihak ketiga. Interaksi ini membawa resources dan operasi dari web yang tidak dapat dipercaya.

Mengerti mach-lookup dan risikonya

mach-lookup adalah operasi yang memberi kemampuan sebuah process mencari atau terhubung ke layanan Mach. Ini kanal IPC level rendah di architecture Apple yang mengatur komunikasi antar proses.

Contoh rule yang umum terlihat: allow mach-lookup (require-all (require-not (global-name “com.apple.webkit.camera”)) …).

- Action-nya allow, tapi filter require-not memblok layanan sensitif seperti kamera.

- Artinya: process boleh melakukan mach-lookup untuk layanan aman, tapi tidak boleh mengakses jalur IPC tertentu.

- Hasilnya, akses ke resources sensitif terjaga meski operasi IPC untuk fungsi lain diizinkan.

| Aspek | Sebelum Rule | Dengan Rule Spesifik |

|---|---|---|

| IPC target | Terbuka luas | Terbatas ke layanan aman |

| Akses kamera | Bisa dicari | Terblokir oleh require-not |

| Risiko attack | Tinggi, lateral movement | Turun signifikan |

Granularitas ini penting: bukan sekadar mengizinkan IPC, melainkan mengatur akses service per service. Cara ini menahan serangan agar tidak lompat dari satu component ke component lain, sehingga security system lebih kuat.

Pembatasan Syscall dan MIG: Cara Sandbox Mengurangi Permukaan Serangan

Salah satu cara paling efektif mengurangi peluang exploit adalah membatasi panggilan yang boleh dilakukan aplikasi ke kernel. Pembatasan ini menutup banyak jalur yang biasa dipakai untuk melakukan attack.

syscall-unix: membatasi akses low-level

Secara praktis, syscall adalah pintu yang dipakai sebuah application untuk minta layanan kernel. Menutup pintu itu berarti banyak tindakan level rendah tidak bisa dijalankan dari dalam proses.

Profil seperti syscall-unix hanya mengizinkan daftar syscall tertentu. Akibatnya, kemampuan process untuk melakukan operasi berisiko sangat terbatas.

syscall-mig dan kernel-mig-routine: jalur sensitif yang dikunci

Selain syscall biasa, ada jalur IPC seperti MIG yang mengatur komunikasi antar proses. Akses ke kernel-mig-routine sering dikunci lewat entitlements, misalnya izin khusus yang hanya ditandatangani oleh vendor.

Implikasi keamanan dan pengalaman user

Dalam praktik peneliti, pertanyaan umum adalah apakah bug itu “reachable” dari dalam sandbox WebContent. Jika jalur akses ditutup, exploit jadi jauh lebih sulit dilakukan meski ada celah.

Untuk user, artinya meski ada kerentanan, attack surface kecil membuat pengambilalihan system atau eskalasi privilege dari aplikasi biasa tetap tidak mudah.

| Aspek | Sebelum Pembatasan | Dengan Pembatasan |

|---|---|---|

| syscall | Banyak opsi | Hanya daftar aman |

| MIG | Akses luas | Terkunci dengan entitlement |

| Risk | Besar | Surface attack kecil |

Selanjutnya kita akan mengulas peran App Store, container.sb, dan entitlements sebagai lapisan tambahan dalam pengaturan permissions.

Peran App Store, container.sb, dan Entitlements dalam Variasi Permissions

Di ekosistem Apple, distribusi app melalui app store memberi lapisan kontrol sebelum aplikasi sampai ke perangkat. Mayoritas apps di store memulai dari profil dasar yang sama, dikenal sebagai container.sb, lalu hak tambahan diatur lewat entitlements.

Baseline yang seragam

Kebanyakan aplikasi dari app store memakai profil container.sb sebagai titik awal. Artinya, bukan profil sandbox yang membuat tiap app unik, melainkan izin ekstra yang ditambahkan lewat entitlements.

Entitlements sebagai pembeda

Entitlements yang ditandatangani Apple menentukan akses ke fitur seperti kamera, Photos, HealthKit, dan lokasi. Saat sebuah app meminta permissions, system memeriksa entitlements dan meminta persetujuan user.

App review sebagai penjaga gerbang

Proses review di store menyaring apps sebelum didistribusikan. Ini menurunkan peluang app berbahaya beredar luas dan menambah lapisan security pada ekosistem.

| Elemen | Peran | Implikasi untuk user |

|---|---|---|

| container.sb | Baseline akses | Sandbox dasar seragam |

| Entitlements | Izin khusus ditandatangani | Kontrol fitur (kamera, foto, lokasi) |

| App review | Penyaringan sebelum rilis | Kurangi risiko app berbahaya |

Singkatnya, ekosistem ini saling mengunci: baseline container.sb, entitlements sebagai kunci, dan review di store sebagai penyaring. Setelah paham ini, Anda lebih siap mengelola permissions dan memilih apps dengan bijak.

How-To: Cara Memaksimalkan Keamanan iPhone dengan Memahami Permissions dan Data Access

Kewaspadaan kecil pada izin app bisa mencegah kebocoran data dan aktivitas jaringan yang tidak perlu. Mulai dari Pengaturan, tindakan sederhana memberi efek besar pada proteksi device Anda.

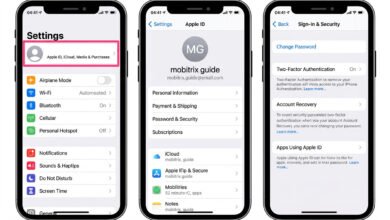

Mengecek dan membatasi permissions penting

Buka Pengaturan lalu pilih app untuk meninjau izin kamera, mikrofon, lokasi, foto, dan kontak. Matikan permissions yang tidak relevan dengan fungsi app.

Memahami pola access data

Pahami perbedaan antara akses lewat antarmuka system dan akses langsung ke file. Untuk data sensitif seperti foto, platform biasanya memaksa app lewat interface resmi sehingga user harus grant access.

Praktik aman sehari-hari

- Pilih app tepercaya: cek reputasi developer dan ulasan sebelum instal.

- Minimalkan permissions: berikan hanya yang diperlukan.

- Update rutin: patch menutup celah security dan memperbaiki bug.

Tanda bahaya yang perlu diwaspadai

Waspadai app yang meminta kontak atau foto tanpa alasan jelas. Perhatikan juga permintaan akses jaringan yang terus-menerus; itu bisa menandakan pengiriman data berlebih.

| Masalah | Tanda | Aksi |

|---|---|---|

| Izin berlebihan | Kontak/foto tidak relevan | Cabut permissions |

| Aktivitas network terselubung | Data dikirim saat idle | Batasi akses jaringan |

| Perubahan perilaku setelah waktu | App minta izin baru setelah beberapa time | Review dan hapus jika mencurigakan |

Ingat, lapisan proteksi tidak absolut. User yang aktif mengaudit permissions dan memantau perilaku app membantu menjaga data tetap aman.

Kesimpulan

Agar mudah diingat: setiap app punya batasan yang menahan kebocoran data dan penyebaran bug. Pendekatan sandbox dan sandboxing menempatkan aturan di level kernel sehingga akses ke file, syscall, dan komunikasi process dibatasi.

Keamanan bukan hanya satu fitur. container.sb, entitlements, review di app store, dan code signing bekerja sebagai satu part yang saling menguatkan.

Secara praktis, data aplikasi tetap berada di container (Documents/Library/tmp) sementara application bundle dipisah dan dilindungi. Cara terbaik memanfaatkan system ini: kelola permissions, hindari app yang minta akses tak relevan, dan rutin update device selama years pemakaian.

Terakhir, pakai cara berpikir whitelist: tanya dulu apakah sebuah app benar-benar perlu akses sebelum memberi izin — itu selaras dengan way platform merancang proteksi.

➡️ Baca Juga: Perkenalkan Layanan “Google One AI”, Google Berlangganan Fitur Premium untuk Penyimpanan Cloud.

➡️ Baca Juga: AI Siri Semakin Cerdas? Peran Neural Engine Chip A17 Pro dalam Kecerdasan Buatan iPhone